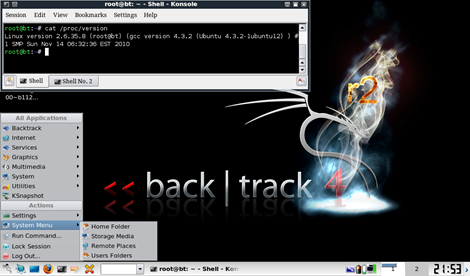

【BackTrack 4 R2 を使ってみる】 [BackTrack 4 (pre)final]

BackTrack 4 R2 (bt4-r2.iso 約 2GB)は、リリース直後でアクセスが集中している。

直ダウンロードよりも Bit torrent がお奨めだ。

bt4-r2.iso や torrent のリンク は、http://www.backtrack-linux.org/downloads/

bt4.r2.iso を 4GB の USB メモリに書き込み、設定保存可能な LiveUSB にした。

LiveUSB の作成には、Linux Live USB Creator : Powerful and easy Live USB Creator を使用。

BIOS でブートシーケンスを変更するか起動デバイス選択等で、USB メモリ起動優先で PC を起動すると、BackTrack の起動メニューが表示される。

起動メニューの中の Start Persistent LiveCD を選択実行する。

シェルのプロンプト # が表示されたら、startx と入力する。

BackTrack の KDE が起動する。

BackTrack 4 は、調査&ハッキング用 Linux なので、ちょっと変わった設定になっている。

起動時、イーサネットや無線 LAN が有効にならない(起動しない)。

イーサネット、無線 LAN を有効にするには、メニュー > Services で、Networking 及び Wicd を起動する。

Wicd を起動すると、タスクバーの Wicd で、無線 LAN 接続の設定ができる。

イーサネットや無線 LAN が起動時に有効になる様設定もできるが、あえて無効に設定している様だ。

操作は全てスーパーユーザ(root)で行う。

スーパーユーザのパスワードは、toor。

BackTrack 4 R2 には、無線 LAN クラック関連の GUI ツールとして、Gerix と GRIM WEPA が組み込まれている。

起動はメニューから backtrack > radio network analysis > 80211。

【BackTrack 4 R2 公開】 [BackTrack 4 (pre)final]

ubuntu ベースの BackTrack 4 R2 がリリースされた。

BackTrack 4 R2 download available | BackTrack Linux - Penetration Testing Distribution

相変わらず怪しさ満点。今 torrentでダウンロード中だ。

kernel は 2.6.35.8、USB3.0もサポートしている。

無線LANカードサポートも増えている。

勇気力?

新たな BackTrack Wiki も開設している。

Main Page - BackTrack Linux

Nvidia CUDA 情報もあり。

backtrack wiki こっちはNinjya?

【MITM 攻撃 ettercap NG-0.7.3】 [BackTrack 4 (pre)final]

ettercap NG は Backtrack Linux に組み込まれている sniffer ツール。

MITM 攻撃(man in the middle attack)で、USER / PASS を検出できる。

http://ettercap.sourceforge.net/

【MITM 攻撃 ettercap ng】:Royal Windows:So-net blog

自分の PC で、実際に試してみた。

ターゲット PC は Vista ノート、ルータは無線 LAN ルータ、攻撃 PC は Backtrack 4 final。

ターゲット PC と攻撃 PC は無線 LAN に接続している。ルータはインターネットにつながっている。

ターゲット PC (Vista): 192.168.0.2 (以下 Vista)

無線 LAN ルータ: 192.168.0.1 (以下ルータ)

攻撃 PC (Backtrack 4): 192.168.0.15 (以下BT4)

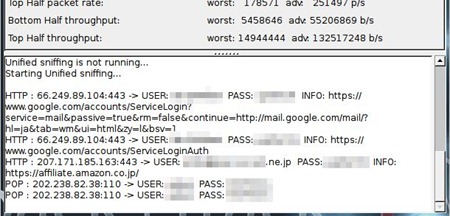

ettercap の ARP poisoning で、Vista とルータ間の通信をキャプチャして、Gmail 等の USER / PASS を検出したところ。

-----

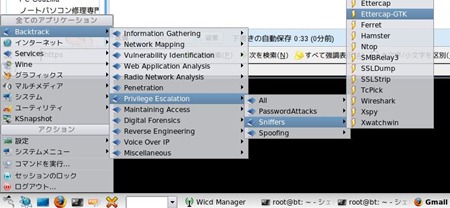

ettercap は BT4 のアプリケーションメニューから起動する。 HTTPS サポートの場合は、先に下記の操作が必要となる。

HTTPS のサポートは、openssl のインストールが必要。

apt-get install openssl

それから、/etc/etter.conf の168と167行の”#redir_ の先頭#を削除する。

vi /etc/etter.conf

# if you use iptables:

redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

http://ettercap.sourceforge.net/

--------

ettercap の操作方法は、このチュートリアルビデオを見れば簡単に理解できる。

http://www.youtube.com/watch?v=j0jPINRVJT8

操作手順例:

sniff > unified sniffing

Network interface: wlan0 (Etherの場合 eth0)

Hosts > scan for hosts

Hosts > Hosts List

Add To target 1,Add To target 2 (Vista とルータを選ぶ)

Mitm > Arp poisoning > Sniff remote connections > check (Arp poisoning が始まる)

Targets > Current Targets

View > statistics

Start > Start sniffing

Mitm > Stop mitm attack (ストップしないとARPテーブルが元に戻らない)

------

HTTPS について

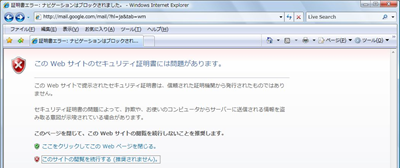

ettercap が認証されていないサーバ証明書を Web ブラウザに送信しているみたいだ。

Vista の Internet Explorerに「信頼された証明機関から発行されていない」とのエラーが表示される。

ここで「このサイトの閲覧を続行する」を選択し証明書エラーを無視すると、Gmail にログインできてしまう。

同時に、start sniffing している BT4 の ettercap に USER/PASS が表示される。

------

ARP Poisoning について

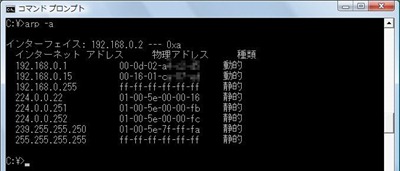

最初、 Vista(ターゲット)のARP テーブル。192.168.0.1 がルータ、192.168.0.15 が BT4、何も問題ない。

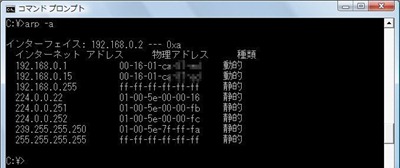

BT4 が Vista とルータに、ARP poisoning を行うと、ルータのMACアドレスが BT4 のMACアドレスに置き換わっている。

この ARP テーブルで、Vista は、ルータ宛てパケットを BT4 に送ってしまう。

(TCP/IP は最終的に MAC アドレスで通信を行うから)

ルータも ARP poisoning されるので、Vista 宛てパケットを BT4 に送る。

BT4 は、Vista - ルータ間のパケットを横取りしながら iptables で中継するから、Vista はインターネット接続が途切れない。

こういう原理だから、無線 LAN に限らず、スイッチや VLAN でも同じサブネットなら可能だ。

BT4 は LiveUSB 起動ができる。今回も LiveUSB だ。LiveUSB なら、サブネットに接続さえできれば、痕跡も残らない。

------

今まで以下のように理解していたが、少し違うみたいだ。

- GMail のログインや amazon のログインは、SSL (https) で暗号化されるから安全。

- スイッチングハブは、送り元からのデータを送り先にしか送信しないので、データを横取りされる心配がない。