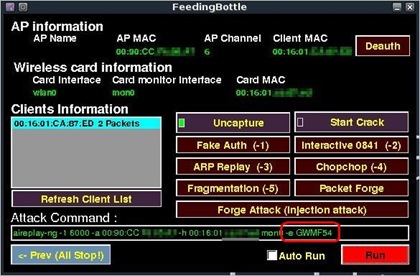

【FeedingBottle 3.0 でWEP クラック ~MACアドレスフィルター、SSID隠蔽】 [Aircrack-ng]

FeedingBottle 3.0 RC2 for Backtrack 4 Final を使って、MAC アドレスフィルター及び SSID が隠蔽された無線 LAN の WEPキークラック検証を行った。

FeedingBottle のダウンロードは、

http://www.ibeini.com/download.html

インストールは、

【Aircrack-ng 1.1 リリース】:Royal Windows:So-net blog

MAC アドレスフィルター及び SSID 隠蔽は共に無線 LAN アクセスポイントのセキュリティ設定。

- 設定したMACアドレス(無線LANカード or アダプタの物理アドレス)からの接続のみ許可する(MACアドレスフィルター)。

- SSID を広報しない。予め知り得た SSID を入力しないと接続できない(SSID 隠蔽)。

これが設定された AP で、接続クライアント PC が無い状態(ノークライアント)では、クラックが難しい。 MDK3 でブルートフォース攻撃(総当り)を行うしかないようだ。

そのため今回は2台の PC - 攻撃用 PC と接続済 PC(正規クライアント)で検証している。

攻撃用 PC は MSI Wind U100、Backtrack 4 Final、無線LANカードは、Atheros AR5006EXS 。

ポイント

- 正規クライアントに DeAuth を実行して、隠された ESSID を調べる。

- 攻撃用 PC の MAC アドレスを、正規クライアントの MAC アドレスに変更して、MACアドレスフィルターを通過する(macchanger コマンド)

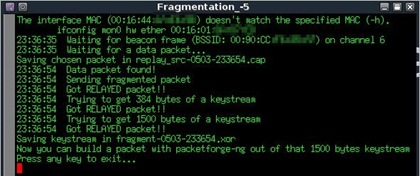

後は Fragmentation でWEPキークラックが可能。

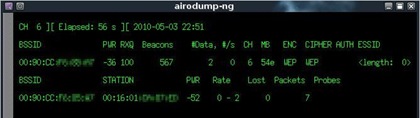

1) FeedingBottle を起動して、ターゲット AP を Capture する。

SSID は隠蔽されているので、<length: 0> と表示されている。

STATION に表示されている正規クライアントの MAC アドレスをコピーしておく(後で偽装するため)。

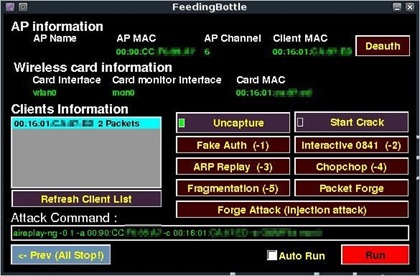

3) アドバンスドモードで、正規クライアントに対して Deauth を実行する。

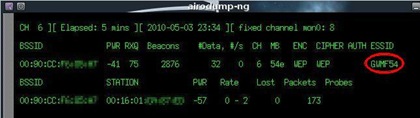

Deauth でキャプチャ画面に隠蔽された ESSID が表示される。

2) FeedingBottle を終了して、攻撃用 PC の MAC アドレスを正規クライアントの MAC アドレス(00:16:01:XX:XX:XX)に変更する。

ifconfig wlan0 down

macchanger –m 00:16:01:XX:XX:XX wlan0

3) FeedingBottle を起動して、アドバンスドモードで Capture を開始する。

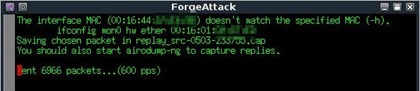

4) Fake Auth を押して、コマンドラインに ESSID を追記( –e GWMF54)して実行する。

5) 後は Fragmentation > Packet Forge > Forge Attack を順次実行する。

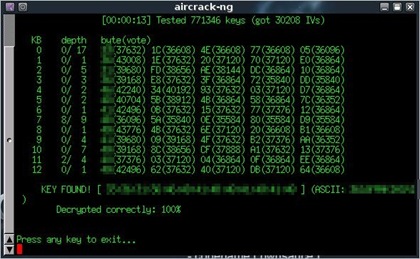

6) Caputre (airodump-ng) の #Data がある程度増加したら、Start Crack を実行する。

FeedingBottle

キャプチャーしてFake Auth

0841したらFragmentationより早くdataが増えました。。

0841(ー2)ってなんですか?

by piko (2010-05-09 01:16)

0841はこのページ最後の方に書いてありますがfrag.やchop.とは別の方法みたいです。

http://www.aircrack-ng.org/doku.php?id=how_to_crack_wep_with_no_clients

仕組みやメリット・デメリットがよく分かりません。

でも、より小さいパケットになるので、大きいのをやりとりするより負荷が少なく、早く増えると書いてあります。

早く増えるかわりになにかデメリットがあるのでは?

自分も試してみます。

なんか分かったら教えてください。

by atc-500 (2010-05-09 02:06)

すみません。

またいくつかお聞きしたいことがあります。

1.UbuntuでWPAの解析はできますでしょうか?

(aircrack-ng等を使用するにしてもコマンドが分かりません)

2.atc-500さんはWEPキーもしくはWPAを解析なさるときどんなツールを使用してどのくらいの時間でできるのでしょうか?

3.FeedingBottleはBackTrackのみでしか使う事はできないのでしょうか?

お暇な時でよろしいので、できれば返答お願いします。

by SSS (2010-05-22 00:39)

SSSさん

1.WPAの場合は今のところパスワードの解析はできないようです。

WPA-PSKの場合、最初にハンドシェークがあり、それをキャプチャして、あとは辞書ファイルでマッチングして行きます。辞書ファイルの中にターゲットのパスワードが無いと失敗になります。

総当たりもあるかもしれませんが、いずれにせよパターンマッチングです。相当な計算量なのでGPUを使ってやる方法もあるみたいです。

http://royalwin.blog.so-net.ne.jp/2009-02-07

2.WEPは総じて10分位はかかってると思います。どのツールもaircrack-ngをバックエンドに使ってますのでそれほど違いはありません。

2台APを持ってますが、そのうち1台は、FeedingBottle で始めてノークライアントでの解析に成功しました。

そんなこともあったので、いまはFeedingBottleが使いやすいと思ってます。

3.Feedingbottleは最近の記事で紹介しているBeiniに入っており、こちらの方がBT用より高機能です。

by atc-500 (2010-05-22 15:42)

そうなんですか

ありがとうございます。

BackTrackはあまり使用しないので

FeedingbottleをUbuntuで使ってみたいなと思っていたんですが

by SSS (2010-05-22 16:48)

確かめてませんが、Feedingbottleはdebパッケージなので、ubuntuでもインストールできるはずです。

ubuntu 9.10 で使っている人もいるみたいです。

dpkg -i feedingbottle-3.0-rc2-for-bt4f.deb

http://www.ibeini.com/download.html

aircrack-ngも入れる必要があります。

by atc-500 (2010-05-22 21:36)

feedingbottle-3.0-rc2

ともに

aircrack-ng 1.1.01

(↑のバージョンが合っているか覚えてませんが)

この二つをインストールしてみました。

Synapticパッケージ・マネージャで確認

起動方法がわかりませんね…

/bin/Feedingbottle/feedingbottle3

というのがあったのですが起動はできませんでした。

上のパスもスペルや大文字小文字が合っているか不安ですが

by SSS (2010-05-22 23:24)

spoonwep3ではありませんが

GrimWepa

http://code.google.com/p/grimwepa/

まだ試してません。。

by piko (2010-05-24 19:18)

grimwepaをUbuntuで使う方法が分かったのでお知らせします。

まずは、コマンドラインで以下をタイプしてgrimwepaをインストールしてください。

cd

wget http://grimwepa.googlecode.com/files/grimwepa_1.0.jar

その後、以下をタイプ↓

sudo java -jar grimwepa_1.0.jar

これでUbuntuでgrimwepaが使えます。

んで、その画像をブログに載せておいたのでできれば見てみてください・・・・・・。

by sakasakakun (2010-06-15 06:27)

ありがとうございます。

grimwepaはけっこう活発に開発されてますね。

spoonwep-wpa 3 (SW3)は未だ出ないみたいです。

by atc-500 (2010-06-16 01:14)

いや・・・・・。 それにしても・・・・・・。

grimwepaって使いやすいですね・・・・・・。

by sakasakakun (2010-06-16 18:35)