【Jasager #2 Jasager 入り FON でフィッシング実験】 [Jasager]

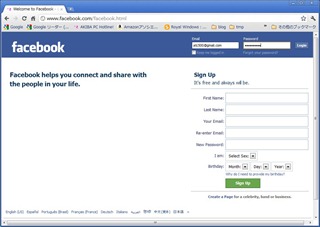

このビデオでは、Jasager 入り FON に、Wifi 接続してきたユーザーに、偽サイトで user/pass を入れさせて、user/pass を奪取している。

これを実現するには、FON に Jasager を入れた後、いろいろ設定、準備が必要だ。

必要な物や手順は、以下のページに詳しく書いてあり、だいたい同じ様なことが実現できた。

http://hak5.org/hack/auto-rickrolling-wifi-pineapple

http://hak5.org/hack/pineapple-phishing

ビデオでは電池で jasager 入り FON を動かしているみたいだが、これは無理。

この場合 FON はインターネット接続不要だ。FON に jasager を入れる方法は、

【Jasager のインストール Fon La Fonera FON2200】

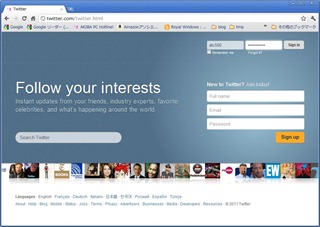

偽サイト

偽facebook facebook.com

偽yahoo www.yahoo.co.jp

偽twitter twitter.com

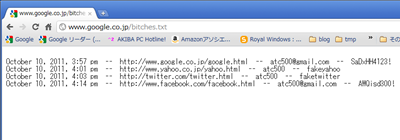

上記偽サイトで入力した user/pass が、時間、URLと共に bitches.txt に記録されている。

Jasager 入りの FON はインターネットにつながってないので、上の偽サイトのコンテンツは全て jasager の /www に入っている。

Jasager は、dnsmasq を使って、どのURLでも自分のIPアドレスを返すようにしているので、全て /www/index.html が呼ばれ、redirect.php に渡って、URL に対する適切な偽サイトに誘導する。

偽サイトの html はsubmit したときの post 先が error.php に書き換えてあるので、error.php が user/pass を記録している。

セットアップに必要な機器は、FON ルータと Windows パソコン、LANケーブル。

先ずは jasager インストール済みの FON と Windows をLAN接続して、Jasager に必要なパッケージをインストールする。

パッケージは、http://hak5.org/hack/pineapple-phishing の downloaded in this archive. から一式ダウンロードできる。

downloads.openwrt.org からダウンロードも可。

zlib_1.2.3-5_mips.ipk

libopenssl_0.9.8i-3.2_mips.ipk

php4_4.4.7-1_mips.ipk

php4-cgi_4.4.7-1_mips.ipk

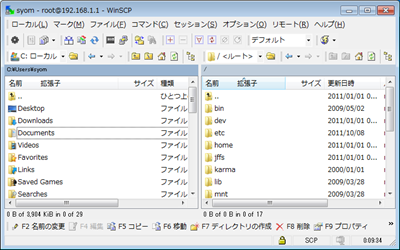

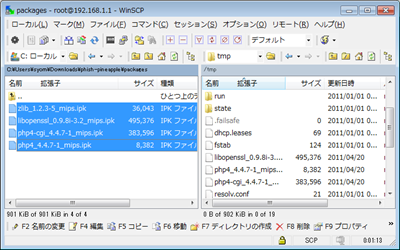

phish-pineapple.zip を解凍したら、packages の中の .ipk ファイルを winscp でjasagerの /tmp に転送する。

ホスト名は 192.168.1.1 ユーザ名 root パスワード **** プロトコル scp

パスワードについては、jasager インストール直後に telnet 接続し、passwd コマンド入力で任意のパスワードを付けておく。

root にパスワードを付けて再起動すると、ssh が有効になり、telnet が無効になる。winscpのダウンロード

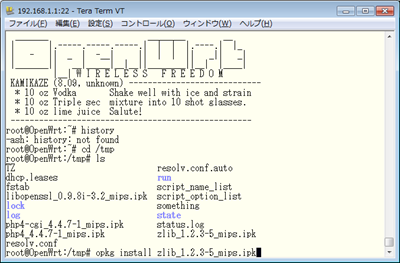

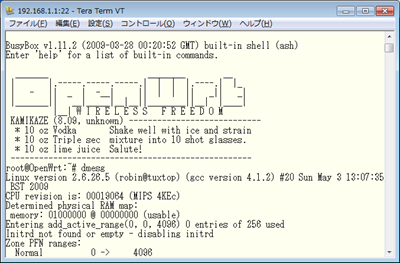

次に teraterm で ssh 接続して、opkg で必要パッケージをインストールする。

teraterm-4.71.exe のダウンロード

opkg install zlib_1.2.3-5_mips.ipk

opkg install libopenssl_0.9.8i-3.2_mips.ipk

opkg install php4_4.4.7-1_mips.ipk

opkg install php4-cgi_4.4.7-1_mips.ipk

【Jasager のインストール Fon La Fonera FON2200】

残りの手順はかなりの量なので、次回【jasager #3】にします。

【Jasager #1 Jasager のインストール Fon La Fonera FON2200】 [Jasager]

Jasager は OpenWrt ベースの FON 用カスタマイズファームウェア。

Jasager

OpenWRT powered Wireless Interceptor,Honeypot and Man-in-the-middle

youtube では wifi pineapple でたくさん動画がある。

HARD・OFF で買った FON 2200 (2011/10/2)

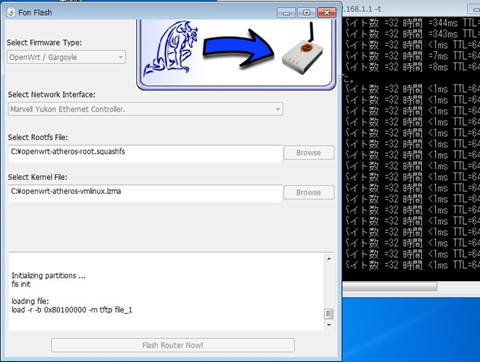

Windows 7 パソコンとFON 2200 をLAN接続し、FONFlash で Jasager をLAN越しインストールする。(Wifi ルータのファーム書き換えは、FON Flash が一番簡単)

FON Flash は2100/2200/Fon+/Fon2.0 をサポートしているそうだ。

Jasager Firmware をダウンロード、解凍。Jasager firmware 1.0

openwrt-atheros-root.squashfs --- rootfs

openwrt-atheros-vmlinux.lzma --- kernel

WinPcap をダウンロード、インストール。WinPcap

FON Flash をダウンロード、解凍。here

Windows 7 に、192.168.1.254/255.255.255.0 を設定する。

FON と PC をLAN接続する。FONの電源は切ったまま。

FonFlash.exe を右クリックして「管理者として実行」

Browseで、rootfs(.squashfs) と kernel(.lzma)を選択する。

Flash Router Now ボタンを押して、約5秒後に FON の電源を入れる。

約20分で終了し、自動で FON が再起動する。

他の無線lanルーターもだいたい同じだが、FON は SoC(CPU他) と16MBのDRAM、4MBのフラッシュが搭載されている。フラッシュがパソコンのハードディスク(2次記憶)にあたるわけで、ここにOS等が入っている。

FONは最初に redboot というブートローダーが起動し、その後OSが起動する。redboot起動中に Ctrl+C を押すとOS起動が中断され、redboot プロンプトになる。

redboot 起動中も 192.168.1.1 でLANにつながっているので、LAN経由で redboot が操作できる。

redboot のコマンドで、フラッシュメモリを初期化したり、tftp でファイルをダウンロードしてフラッシュの内容書き換え等ができる。

FON Flash も、フラッシュメモリを初期化して、フラッシュメモリのパーティションにOpenWrt(Linux)のファイルシステムや linux カーネルを書き込んでいるようだ。

GW-MF54 は、PC とシリアル接続して、redbootコマンドをマニュアルで入力した。

http://royalwin.blog.so-net.ne.jp/2010-08-28-1

ほとんど自動化される FON Flash の方が格段に楽だ。

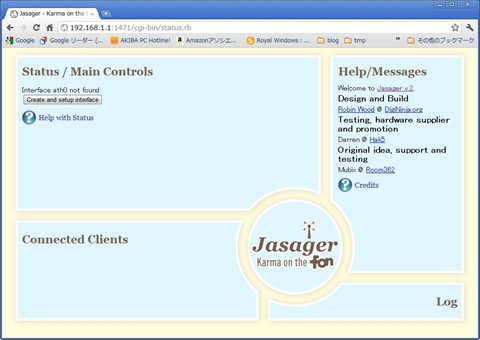

Jasager の動作確認。

http://192.168.1.1:1471/ で Jasager のページが開く。

telnet で接続するとシェルが起動する

passwd と入力して、パスワードを設定すると ssh 接続ができるようになる。

teraterm で ssh 接続してみる。 ダウンロード→ teraterm-4.71.exe

winscp でファイル転送可能。 Download

これで Jasager が FON 2200で起動したのだが、MiTM で使うにはphp のインストールや各種の設定が必要だ。

これから順次レポートする予定だ。

【FON2200 を入手】 [Jasager]

無線LANルータ FON 2200 を HARD・OFF で入手。

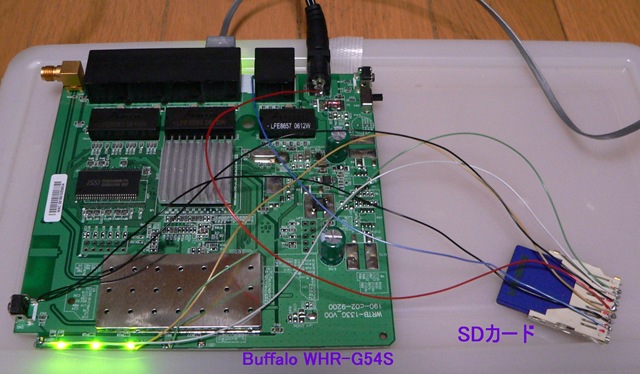

SDカードスロットを付けて、DD-WRT をインストールしてみようと思っている。

SDカードスロットはハンダ付する必要がある。

バッファロー WHR-G54Sで一度成功している。

http://royalwin.blog.so-net.ne.jp/2011-04-08

SDカードを取り付けたら SDカードから DD-WRT をブートするようにして、Linux サーバにする。(DD-WRT は 市販ルーター用のLinux)